Một loại phần mềm độc hại mới nhắm mục tiêu vào điện thoại thông minh đã lây nhiễm sang khoảng 25 triệu thiết bị (15 triệu trong số đó là ở Ấn Độ). Phần mềm độc hại này có tên là Agent Smith. Agent Smith nhắm vào hệ điều hành di động Android, thay thế các ứng dụng đã cài đặt bằng phiên bản độc hại mà không người dùng không hề hay biết.

Bài viết hôm nay sẽ chỉ cho bạn cách phát hiện, ngăn chặn và bảo vệ thiết bị Android của bạn khỏi phần mềm độc hại Agent Smith.

Agent Smith là một phần mềm độc hại kiểu mô-đun, exploit (khai thác) một loạt các lỗ hổng Android, nhằm thay thế những ứng dụng hợp pháp hiện có bằng một phiên bản giả mạo độc hại. Ứng dụng độc hại không ăn cắp dữ liệu. Thay vào đó, các ứng dụng được thay thế hiển thị một lượng lớn quảng cáo cho người dùng hoặc đánh cắp tín dụng (credit) từ thiết bị để thanh toán cho các quảng cáo đã được hiển thị.

Agent Smith có cùng tên với một nhân vật trong bộ phim nổi tiếng Ma Trận. Nhóm nghiên cứu của Check Point cho rằng các phương thức mà phần mềm độc hại này sử dụng để lây lan tương tự như các kỹ thuật mà đặc vụ Smith sử dụng trong sê-ri phim đình đám này.

Theo ông Jonathan Shimonovich, trưởng phòng nghiên cứu phát hiện mối đe dọa trên thiết bị di động của Check Point Software Technologies, phần mềm độc hại tấn công các ứng dụng do người dùng cài đặt một cách thầm lặng, khiến người dùng Android gặp khó khăn trong việc tự mình chống lại các mối đe dọa đó.

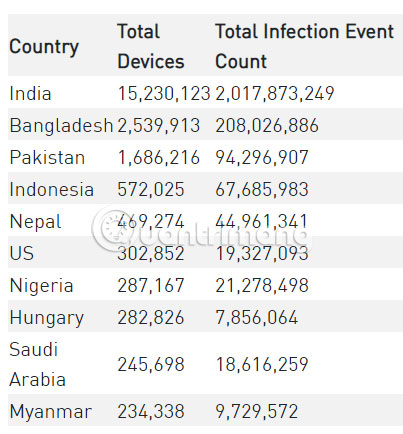

Hơn nữa, Agent Smith đã lây nhiễm sang một số lượng lớn thiết bị. Ấn Độ là quốc gia bị tấn công nhiều nhất. Nghiên cứu của Check Point chỉ ra rằng có khoảng 15 triệu thiết bị tại đây bị nhiễm Agent Smith. Quốc gia đứng thứ hai là Bangladesh, với khoảng 2,5 triệu thiết bị trở thành nạn nhân phần mềm độc hại này. Có hơn 300.000 trường hợp nhiễm Agent Smith ở Mỹ và khoảng 137.000 trường hợp ở Anh.

Check Point Research tin rằng phần mềm độc hại Agent Smith có nguồn gốc từ một công ty Trung Quốc, ra đời nhằm giúp các nhà phát triển Android Trung Quốc xuất bản và quảng bá ứng dụng ở thị trường nước ngoài.

Phần mềm độc hại lần đầu tiên xuất hiện trên cửa hàng ứng dụng của bên thứ ba. 9Apps. Cửa hàng ứng dụng của bên thứ ba này nhắm vào người dùng Ấn Độ, Ả Rập và Indonesia (điều này giải thích lý do tại sao số lượng thiết bị bị nhiễm Agent Smith ở những khu vực này lại lớn như vậy). Đó là một trong những lý do bạn nên tránh tải xuống ứng dụng Android từ các cửa hàng ứng dụng của bên thứ ba.

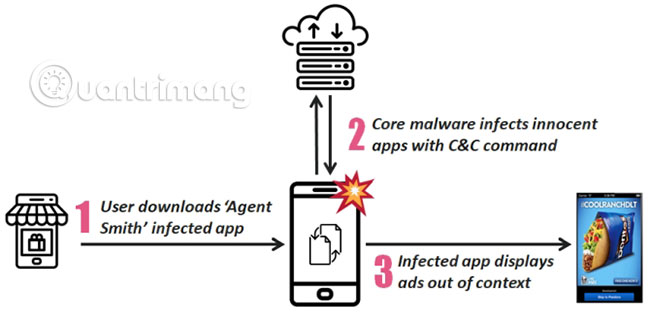

Phần mềm độc hại Agent Smith hoạt động theo ba giai đoạn.

1. Một ứng dụng dropper (một loại phần mềm độc hại được phát triển để khởi chạy virus, có dạng một ứng dụng smartphone miễn phí) dụ nạn nhân cài đặt phần mềm độc hại một cách tự nguyện. Dropper ban đầu chứa các file độc hại được mã hóa và thường có dạng tiện ích hình ảnh, game hoặc ứng dụng "người lớn", gần như không hoạt động.

2. Dropper giải mã và cài đặt các file độc hại. Phần mềm độc hại sử dụng Google Updater, Google Update for U hoặc “com.google.vending” để ngụy trang cho hoạt động của nó.

3. Phần mềm độc hại chính tạo ra một danh sách các ứng dụng được cài đặt. Nếu một ứng dụng khớp với danh sách “con mồi” của nó, thì nó sẽ “vá” ứng dụng mục tiêu bằng một mô-đun quảng cáo độc hại, thay thế bản gốc như thể đó là một bản cập nhật ứng dụng đơn giản.

Danh sách “con mồi” bao gồm WhatsApp, Opera, SwiftKey, Flipkart, Truecaller, v.v...

Thật thú vị, Agent Smith kết hợp một số lỗ hổng Android, bao gồm Janus, Bundle và Man-in-the-Disk. Sự kết hợp tạo ra quy trình lây nhiễm 3 giai đoạn, cho phép kẻ phân phối phần mềm độc hại xây dựng mạng botnet kiếm tiền (thông qua quảng cáo). Nhóm nghiên cứu của Check Point tin rằng Agent Smith có thể là chiến dịch đầu tiên tích hợp và vũ khí hóa tất cả các lỗ hổng với nhau, khiến phần mềm độc hại này trở nên vô cùng nguy hiểm.

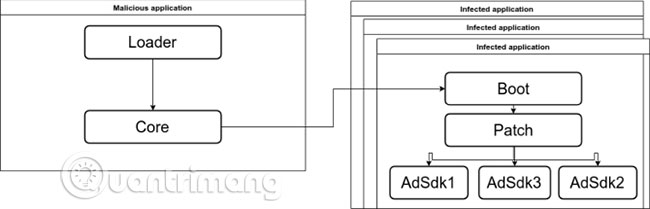

Phần mềm độc hại Agent Smith sử dụng cấu trúc mô-đun để lây nhiễm sang các mục tiêu, bao gồm:

Dropper là một ứng dụng hợp pháp được đóng gói lại để chứa mô-đun Loader độc hại. Loader trích xuất và chạy mô-đun Core, lần lượt giao tiếp với C&C server của phần mềm độc hại. Sau đó, C&C server sẽ gửi danh sách con mồi. Nếu tìm thấy bất kỳ ứng dụng nào phù hợp, phần mềm độc hại sẽ sử dụng lỗ hổng để truyền mô-đun Boot vào ứng dụng được đóng gói lại.

Lần tiếp theo khi ứng dụng bị nhiễm khởi chạy, mô-đun Boot chạy mô-đun Patch, sử dụng mô-đun AdSDK để giới thiệu quảng cáo và bắt đầu tạo doanh thu.

Một yếu tố thú vị khác của Agent Smith là nó không dừng lại ở một ứng dụng độc hại. Nếu Agent Smith tìm thấy nhiều ứng dụng trùng khớp trong danh sách con mồi, nó sẽ thay thế từng ứng dụng bằng phiên bản độc hại.

Agent Smith cũng phát hành các bản vá cập nhật độc hại cho những ứng dụng được đóng gói lại, tiếp tục lây nhiễm và phục vụ nhiều gói quảng cáo mới.

Điểm lây nhiễm chính của Agent Smith là cửa hàng ứng dụng của bên thứ ba, 9Apps. Tuy nhiên, nó gần như chưa thể động đến Google Play. Check Point đã phát hiện ra 11 ứng dụng trên Google Play Store có chứa một tập hợp các file độc hại, không hoạt động, có liên quan đến Agent Smith. Các phiên bản Google Play của Agent Smith sử dụng một kỹ thuật lan truyền hơi khác một chút nhưng với cùng mục tiêu.

Check Point đã báo cáo các ứng dụng độc hại cho Google và tất cả đã bị xóa khỏi Google Play Store.

Bạn có thể nhận ra Agent Smith khá dễ dàng. Nếu các ứng dụng được sử dụng thường xuyên của bạn đột nhiên bắt đầu tạo ra một lượng quảng cáo quá lớn, thì đó là dấu hiệu chắc chắn có gì đó không ổn. Quảng cáo mà phần mềm độc hại "phục vụ" rất khó hoặc không thể thoát ra được (đây là một dấu hiệu khác cần lưu ý). Nhưng vì Agent Smith hành động gần như âm thầm trong việc đưa ra các quảng cáo, nên việc nhận ra những thay đổi rất nhỏ trên ứng dụng là vô cùng khó khăn.

Xin lưu ý rằng các ứng dụng đột nhiên hiển thị một khối lượng quảng cáo khổng lồ không phải là dấu hiệu nhận biết “độc quyền” của Agent Smith. Các loại phần mềm độc hại Android khác cũng phục vụ quảng cáo để tăng doanh thu. Do đó, thiết bị của bạn có thể đã nhiễm một loại phần mềm độc hại Android khác.

Nếu bạn nghi ngờ có điều gì đó không ổn, bạn nên sử dụng phần mềm diệt virus để quét trên thiết bị của mình.

Gợi ý đầu tiên là Malwarebytes Security, phiên bản Android của công cụ chống phần mềm độc hại tuyệt vời. Hãy tải xuống Malwarebytes Security và quét toàn bộ hệ thống. Nó sẽ tóm gọn và loại bỏ bất kỳ ứng dụng độc hại nào có trên thiết bị của bạn.

Tải Malwarebytes Security (Miễn phí, đăng ký có sẵn).

Tham khảo thêm bài viết: Top ứng dụng diệt virus tốt nhất cho điện thoại Android để biết thêm chi tiết!

Chúc bạn tìm được lựa chọn phù hợp!

Nguồn tin: quantrimang.com

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn