Packet Sniffer hay Protocol Analyzer là những công cụ được sử dụng để chuẩn đoán và phát hiện lỗi hệ thống mạng và các vấn đề liên quan. Các Hacker sử dụng Packet Sniffer với mục đích nghe trộm trên những dữ liệu chưa được mã hóa và xem những thông tin được trao đổi giữa 2 bên.

Packet Sniffer hay Protocol Analyzer là những công cụ được sử dụng để chuẩn đoán và phát hiện lỗi hệ thống mạng và các vấn đề liên quan. Packet Sniffers được các Hacker sử dụng với mục đích như theo dõi bí mật Network Traffic và thu thập thông tin mật khẩu người dùng.

Một số Packet Sniffer được các kỹ thuật viên sử dụng với mục đích chuyên dụng giải quyết phần cứng trong khi những Packet Sniffer khác là những phần mềm ứng dụng chạy trên máy tính người dùng được cấp tiêu chuẩn, sử dụng các phần cứng mạng được cung cấp trên các máy chủ để thực hiện chặn gói dữ liệu và đưa dữ liệu vào.

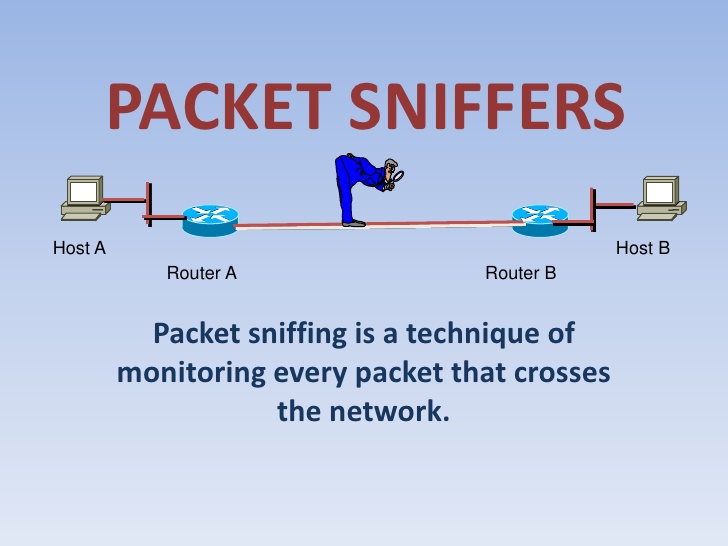

Packet Sniffer hoạt động bằng cách chặn Network Traffic, bạn có thể nhìn thấy thông qua mạng dây hoặc mạng không dây mà phần mềm Packet Sniffer truy cập trên máy chủ.

Với mạng dây, việc chặn Network Traffic phụ thuộc vào cấu trúc mạng. Một Packet Sniffer có thể xem được toàn bộ Network Traffic hoặc chỉ xem được một phân đoạn, phụ thuộc vào cách Nework Switch (thiết bị chuyển mạch) được cấu hình như thế nào, vị trí....

Với mạng không dây, Packet Sniffer chỉ có thể chặn một kênh trong một lần trừ khi máy tính của bạn có nhiều giao diện không dây cho phép chặn nhiều kênh.

Sau khi gói dữ liệu thô bị chặn, phần mềm Packet Sniffer sẽ phân tích và hiển thị thông báo cho người dùng.

Nhà phân tích dữ liệu có thể xem chi tiết "cuộc trò chuyện" xảy ra giữa hai hoặc nhiều hơn các nút mạng.

Kỹ thuật viên có thể sử dụng thông tin này để xác định lỗi, chẳng hạn như xác định thiết bị nào không đáp ứng yêu cầu mạng.

Các Hacker có thể sử dụng Sniffer để nghe trộm trên những dữ liệu chưa được mã hóa và xem những thông tin được trao đổi giữa 2 bên. Ngoài ra họ có thể thu thập được những thông tin như mật khẩu và xác nhận mật khẩu. Các Hacker cũng có thể chặn bắt các gói dữ liệu (Capture packet), và tấn công gói tin trên hệ thống của bạn.

Cả Network Engineer (kỹ sư) và Hacker đều thích những công cụ miễn phí, đó là lý do tại sao những mã nguồn mở (open source) và các ứng dụng phần mềm Sniffer miễn phí là những công cụ được lựa chọn và sử dụng trong Packet Sniffing.

Một trong những mã nguồn mở phổ biến là: Wireshark (trước đây được gọi là Ethereal).

Ngoài ra, bạn có tham khảo các tùy chọn sau:

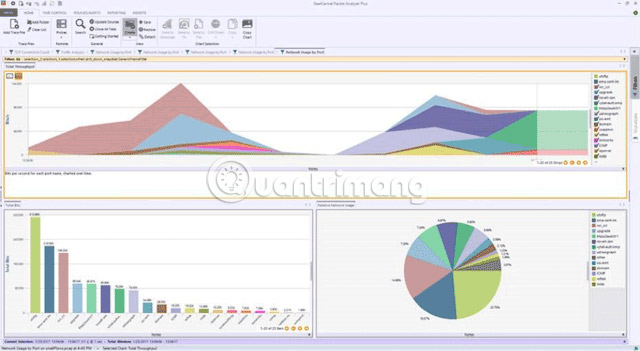

Công cụ Solarwinds Bandwidth Analyzer thực sự là một công cụ hai trong một: Bạn có Solarwinds Bandwidth Analyzer (Trình giám sát hiệu suất mạng) xử lý lỗi, tính khả dụng và giám sát hiệu suất cho các mạng ở mọi quy mô, cũng như Netflow Traffic Analyzer (Trình phân tích lưu lượng mạng) sử dụng công nghệ lưu lượng để phân tích hiệu suất băng thông mạng và mô hình lưu lượng. Cả hai ứng dụng này đều được tích hợp trong Solarwinds Bandwidth Analyzer.

Network Performance Monitor hiển thị thời gian phản hồi, tính khả dụng và hiệu suất của các thiết bị mạng, cũng như phát hiện, chẩn đoán và giải quyết các vấn đề về hiệu suất thông qua các dashboard, cảnh báo và báo cáo. Công cụ cũng hiển thị đồ họa thống kê hiệu suất mạng theo thời gian thực thông qua các bản đồ mạng động.

Công cụ Netflow Analyzer đi kèm xác định người dùng, ứng dụng và giao thức đang tiêu tốn băng thông, highlight địa chỉ IP của chúng và hiển thị dữ liệu lưu lượng chi tiết từng phút một. Nó cũng phân tích Cisco NetFlow, Juniper J-Flow, IPFIX, sFlow, Huawei NetStream và các dữ liệu lưu lượng khác.

Trong thời gian trước khi Ethereal xuất hiện (công cụ này vẫn còn được sử dụng cho đến ngày nay), tcpdump là tiêu chuẩn defacto cho packet sniffing. Nó không có giao diện người dùng đẹp mắt như của Wireshark và logic tích hợp để giải mã các luồng ứng dụng, nhưng vẫn là một lựa chọn của nhiều quản trị viên mạng. Đây là tiêu chuẩn đã được thử nghiệm và được sử dụng từ cuối những năm 80. Nó có thể chụp và ghi lại gói với rất ít tài nguyên hệ thống (đó là lý do nó được nhiều người yêu thích). Tcpdump ban đầu được thiết kế cho các hệ thống UNIX và thường được cài đặt theo mặc định.

Trong thập kỷ trước, mạng không dây là một phần cực kỳ quan trọng trong hầu hết các mạng kinh doanh. Bây giờ, mọi người sử dụng mạng không dây cho máy tính xách tay, điện thoại di động và máy tính bảng. Khi tầm quan trọng trong văn phòng của các thiết bị này tăng lên, vai trò của mạng không dây càng trở nên rõ rệt. Packet sniffing trên mạng không dây có một số khó khăn với các bộ điều hợp được hỗ trợ và đó là lúc Kismet tỏa sáng. Kismet được thiết kế dành cho Packet sniffing không dây và hỗ trợ bất kỳ bộ điều hợp mạng không dây nào sử dụng chế độ giám sát thô. Ngoài tính năng giám sát 802.11, nó có hỗ trợ plugin để giải mã.

Giống như Wireshark, EtherApe là một phần mềm miễn phí nguồn mở được thiết kế để kiểm tra các gói mạng. Thay vì hiển thị nhiều thông tin ở định dạng văn bản, EtherApe nhằm mục đích đại diện cho các gói được nắm bắt một cách trực quan, cũng như một loạt các kết nối và luồng dữ liệu. EtherApe hỗ trợ xem các gói mạng theo thời gian thực, nhưng cũng có thể kiểm tra các định dạng tiêu chuẩn của các gói hiện có. Điều này cung cấp cho các admin một công cụ hữu ích khác trong việc khắc phục sự cố mạng.

Link tham khảo: http://etherape.sourceforge.net/

SteelCentral Packet Analyzer là một packet sniffer mạng từ một công ty có tên Riverbed.

Công cụ này đi kèm với một loạt các tính năng mạnh mẽ, giúp cho công việc của các quản trị viên CNTT trở nên “dễ thở” hơn:

Tùy chọn:

SteelCentral Packet Analyzer có ba phiên bản: SteelCentral packet Analyzer Pro, SteelCentral Packet Analyzer và SteelCentral packet Analyzer Personal. Sự khác biệt giữa ba phiên bản này là:

| Tính năng | SteelCentral packet Analyzer Pro | SteelCentral Packet Analyzer | SteelCentral packet Analyzer Personal Edition |

| Hoạt động với SteelCentral AppResponse 11 | Có | Không | Không |

| Hoạt động với SteelCentral Netshark | Không | Có | Không |

| Hoạt động với các trace file (file ghi sự kiện) | Có | Có | Có |

| Hoạt động với SteelHead và SteelFusion | Không | Có | Không |

| Phân tích gói và đi sâu vào Wireshark | Có | Có | Có |

| Phân tích nhanh các file multi-TB capture | Có | Có | Có |

| Lập chỉ mục Microflow để phân tích nhanh | Có | Có | Có |

| Quan điểm phân tích phong phú để xử lý sự cố trực quan | Có | Có | Có |

| Giải mã VoIP | Có | Có | Có |

| Giải mã FIX, giao dịch tài chính, cơ sở dữ liệu, giao thức CIF và ICA | Có | Có | Không |

| Sơ đồ trình tự gói | Có | Có | Không |

| Cô lập các giao dịch cụ thể trong SteelCentral transactional Analyzer | Có | Có | Không |

| Phân tích đa phân khúc | Có | Có | Không |

| Xem trình soạn thảo | Không | Có | Không |

| AirPcap | Không | Có | Không |

Đây chỉ là một vài trong số các packet sniffer có sẵn cho người dùng. Vẫn còn rất nhiều những lựa chọn khác ngoài kia. Khi đánh giá các packet sniffer, điều quan trọng là phải hiểu những trường hợp cụ thể mà bạn đang cố gắng giải quyết. Trong hầu hết mọi tình huống, hầu hết các công cụ miễn phí đều hoạt động tốt hoặc thậm chí tốt hơn bất kỳ phần mềm trả phí nào. Hãy thử một số phần mềm mới và có thể bạn sẽ tìm được công cụ yêu thích cho mình!

Nếu một kỹ thuật viên, quản trị viên hoặc bạn muốn xem có bất kỳ ai đang sử dụng công cụ Sniffer trên hệ thống mạng của bạn hay không, bạn có thể sử dụng công cụ gọi là Antisniff để kiểm tra.

Antisniff có thể phát hiện nếu một giao diện mạng trên hệ thống mạng của bạn được đưa vào chế độ Promiscuous.

Một cách khác để bảo vệ Network Traffic khỏi Sniffer là sử dụng mã hóa như Secure Sockets Layer (SSL) hoặc Transport Layer Security (TLS). Mã hóa không ngăn chặn Packet Sniffer từ thông tin nguồn và thông tin đích, nhưng mã hóa ngăn chặn gói dữ liệu của tải trọng (payload) để nhìn thấy tất cả các sniffer được mã hóa sai ngữ pháp.

Dù bạn có cố gắng điều chỉnh hoặc đưa dữ liệu vào các gói dữ liệu cũng đều có khả năng bị thất bại vì việc làm rối các dữ liệu đã được mã hóa sẽ gây ra lỗi là điều hiển nhiên khi các thông tin được mã hóa được giải mã ở đầu kia.

Sniffer là những công cụ tuyệt vời để chẩn đoán các vấn đề về hệ thống mạng. Tuy nhiên, sniffer cũng là công cụ hữu ích cho hacker.

Điều quan trọng cho các chuyên gia an ninh đó là để làm quen với công cụ này là xem cách mà một hacker sử dụng công cụ này để chống lại hệ thống mạng của họ.

Bạn có thể tham khảo thêm:

Chúc các bạn thành công!

Nguồn tin: quantrimang.com

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn