Phần mềm độc hại - malware - tấn công dưới nhiều hình thức và quy mô khác nhau. Thêm vào đó, sự tinh vi của phần mềm độc hại đã phát triển đáng kể qua nhiều năm. Những kẻ tấn công nhận ra rằng cố gắng đưa toàn gói phần mềm độc hại xâm nhập vào hệ thống một lần duy nhất không phải lúc nào cũng là cách hiệu quả nhất.

Theo thời gian, phần mềm độc hại đã trở thành các mô-đun. Một số biến thể phần mềm độc hại có thể sử dụng các mô-đun khác nhau để thay đổi cách chúng ảnh hưởng đến hệ thống mục tiêu. Vậy modular malware là gì và nó hoạt động như thế nào? Hãy cùng tìm hiểu qua bài viết sau đây!

Modular malware (malware dạng mô-đun/mô-đun malware) là mối đe dọa nguy hiểm, tấn công hệ thống ở các giai đoạn khác nhau. Thay vì tấn công trực tiếp, mô-đun malware có cách tiếp cận phụ.

Nó làm điều đó bằng cách chỉ cài đặt các thành phần thiết yếu đầu tiên. Sau đó, thay vì tạo sự phô trương và cảnh báo người dùng về sự hiện diện của nó, mô-đun đầu tiên hướng đến hệ thống và an ninh mạng; những phần chịu trách nhiệm chính, loại phương pháp bảo vệ nào đang được áp dụng, nơi mà các phần mềm độc hại có thể tìm thấy lỗ hổng, những gì khai thác có cơ hội thành công cao nhất, v.v…

Sau khi phát hiện thành công môi trường cục bộ, mô-đun malware giai đoạn đầu tiên có thể liên lạc với máy chủ ra lệnh và kiểm soát (C2) của nó. C2 sau đó có thể phản hồi bằng cách gửi thêm hướng dẫn cùng với các mô-đun malware bổ sung để tận dụng môi trường cụ thể mà phần mềm độc hại đang hoạt động.

Mô-đun malware có lợi hơn so với những phần mềm độc hại gom tất cả chức năng vào một payload duy nhất, cụ thể:

Mô-đun malware không phải là mối đe dọa mới. Các nhà phát triển phần mềm độc hại đã sử dụng hiệu quả các chương trình mô-đun malware trong một thời gian dài. Sự khác biệt là các nhà nghiên cứu bảo mật đang gặp phải nhiều mô-đun malware hơn trong nhiều tình huống khác nhau. Các nhà nghiên cứu cũng đã phát hiện ra botnet Necurs khổng lồ (khét tiếng vì phân phối các biến thể ransomware của Dridex và Locky) làm lây lan các mô-đun malware.

Có một số ví dụ về mô-đun malware rất thú vị. Dưới đây là một vài trong số đó.

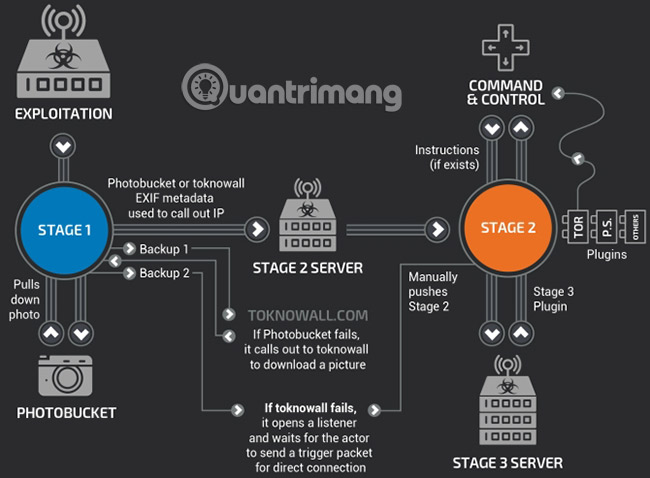

VPNFilter là một phiên bản phần mềm độc hại gần đây tấn công các thiết bị router và Internet of Things (IoT). Phần mềm độc hại này hoạt động trong ba giai đoạn.

Phần mềm độc hại giai đoạn đầu tiên liên lạc với một máy chủ ra lệnh và điều khiển để tải xuống mô-đun giai đoạn hai. Mô-đun giai đoạn thứ hai thu thập dữ liệu, thực hiện các lệnh và có thể can thiệp vào việc quản lý thiết bị (bao gồm khả năng "đóng băng" router, thiết bị IoT hoặc NAS). Giai đoạn thứ hai cũng có thể tải xuống mô-đun giai đoạn thứ ba, thứ hoạt động như các plugin cho giai đoạn thứ hai. Mô-đun ba giai đoạn bao gồm một gói phát hiện lưu lượng SCADA, một mô-đun làm lây nhiễm và mô-đun cho phép phần mềm độc hại giai đoạn 2 giao tiếp bằng mạng Tor.

Bạn có thể tìm hiểu thêm về VPNFilter qua bài viết sau: Cách phát hiện malware VPNFilter trước khi nó phá hủy router.

Các nhà nghiên cứu bảo mật của Palo Alto Networks đã phát hiện ra phần mềm độc hại T9000 (không liên quan đến Terminator hay Skynet).

T9000 là một công cụ thu thập thông tin và dữ liệu. Sau khi cài đặt, T9000 cho phép kẻ tấn công “nắm bắt dữ liệu được mã hóa, chụp ảnh màn hình của các ứng dụng cụ thể và nhắm mục tiêu cụ thể đến người dùng Skype” cũng như các file sản phẩm Microsoft Office. T9000 đi kèm với các mô-đun khác nhau được thiết kế để tránh 24 sản phẩm bảo mật khác nhau, thay đổi quy trình cài đặt của nó để không bị phát hiện.

DanaBot là một Trojan ngân hàng đa giai đoạn với các plugin khác nhau mà kẻ tấn công sử dụng để mở rộng chức năng của nó. Ví dụ, tháng 5 năm 2018, DanaBot đã được phát hiện trong một loạt các cuộc tấn công vào các ngân hàng Úc. Vào thời điểm đó, các nhà nghiên cứu đã phát hiện ra một gói plugin phát hiện lây nhiễm, một plugin xem từ xa VNC, một plugin thu thập dữ liệu và một plugin Tor cho phép giao tiếp an toàn.

"DanaBot là một Trojan ngân hàng, có nghĩa là nó nhất thiết phải nhắm mục tiêu theo địa lý ở một góc độ nào đó", theo blog Proofpoint DanaBot. “Mặc dù có nhiều biện pháp phòng ngừa được áp dụng như chúng ta đã thấy trong chiến dịch của Hoa Kỳ, nhưng vẫn dễ dàng nhận thấy sự phát triển tích cực, mở rộng về địa lý và sự tinh vi của các phần mềm độc hại ngày càng tăng. Bản thân phần mềm độc hại chứa một số tính năng chống phân tích, cũng như các mô-đun đánh cắp thông tin và điều khiển từ xa được cập nhật thường xuyên, làm tăng thêm sự đe dọa của nó đối với các mục tiêu.”

Bài viết đang kết hợp ba biến thể mô-đun malware thành một phần vì các nhà nghiên cứu bảo mật tuyệt vời tại Proofpoint đã khám phá cả ba loại này cùng lúc. Các biến thể mô-đun malware này mang nét tương đồng nhưng có các cách sử dụng khác nhau. Hơn nữa, CobInt là một phần của chiến dịch Cobalt Group, một tổ chức tội phạm có quan hệ với một danh sách dài các tội phạm mạng trong lĩnh vực ngân hàng và tài chính.

Marap và AdvisorsBot được tạo ra nhằm mục đích nhắm đến toàn bộ hệ thống mục tiêu để phòng thủ và lập bản đồ mạng, sau đó xác định xem liệu phần mềm độc hại có nên tải xuống toàn bộ payload hay không. Nếu hệ thống đích đáp ứng được nhu cầu (ví dụ, có giá trị), phần mềm độc hại sẽ tiếp tục giai đoạn thứ hai của cuộc tấn công.

Giống như các phiên bản mô-đun malware khác, Marap, AdvisorsBot và CobInt tuân theo quy trình ba bước. Giai đoạn đầu tiên thường là một email có file đính kèm bị nhiễm phần mềm độc hại với mục đích khai thác ban đầu. Nếu nhiệm vụ khai thác thực hiện xong, phần mềm độc hại ngay lập tức yêu cầu giai đoạn thứ hai. Giai đoạn thứ hai mang mô-đun trinh sát để đánh giá các biện pháp an ninh và cảnh quan mạng của hệ thống đích. Nếu phần mềm độc hại cho biết mọi thứ đều phù hợp, giai đoạn cuối cùng sẽ tải xuống mô-đun thứ ba, bao gồm cả payload chính.

Mayhem là một phiên bản mô-đun malware hơi cũ. Nó xuất hiện lần đầu tiên vào năm 2014. Tuy nhiên, Mayhem vẫn là một ví dụ về mô-đun malware tuyệt vời. Phần mềm độc hại, được phát hiện bởi các nhà nghiên cứu bảo mật tại Yandex, nhắm mục tiêu các máy chủ web Linux và Unix. Nó cài đặt thông qua một tập lệnh PHP độc hại.

Sau khi cài đặt, tập lệnh có thể gọi một số plugin xác định việc sử dụng tối ưu phần mềm độc hại.

Các plugin bao gồm một trình bẻ khóa mật khẩu brute force nhắm vào các tài khoản FTP, WordPress và Joomla, một trình thu thập dữ liệu web để tìm kiếm các máy chủ dễ bị tổn thương khác và một công cụ khai thác lỗ hổng Heartbleed OpenSLL.

Biến thể phần mô-đun malware cuối cùng trong bài viết hôm nay cũng là một trong những phiên bản hoàn thiện nhất. Đây cũng là một trong những điều đáng lo ngại nhất, vì một vài lý do.

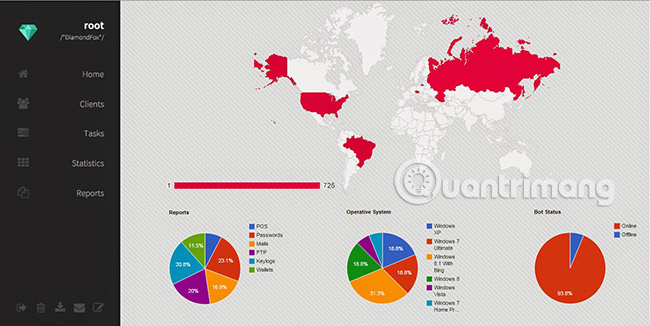

Lý do thứ nhất, DiamondFox là một botnet mô-đun bán trên các diễn đàn ngầm khác nhau. Các tội phạm mạng tiềm năng có thể mua gói botnet mô-đun DiamondFox để truy cập vào một loạt các khả năng tấn công nâng cao. Công cụ này được cập nhật thường xuyên và, giống như tất cả các dịch vụ trực tuyến khác, đã hỗ trợ khách hàng cá nhân. (Nó thậm chí còn có một bản ghi sự thay đổi!)

Lý do thứ hai, botnet mô-đun DiamondFox đi kèm với một loạt các plugin. Các tính năng này được bật và tắt thông qua trang tổng quan, phù hợp với một ứng dụng thông minh tại nhà. Các plugin bao gồm các công cụ gián điệp phù hợp, các công cụ đánh cắp thông tin xác thực, các công cụ DDoS, keylogger, spam mail, và thậm chí cả một bộ quét RAM.

Tại thời điểm hiện tại, không có công cụ cụ thể nào có thể bảo vệ người dùng chống lại một biến thể mô-đun malware cả. Ngoài ra, một số biến thể mô-đun malware có phạm vi địa lý giới hạn. Ví dụ, Marap, AdvisorsBot và CobInt chủ yếu được tìm thấy ở Nga và các quốc gia CIS.

Các nhà nghiên cứu Proofpoint đã chỉ ra rằng mặc dù bị giới hạn về địa lý như hiện tại, nếu các tội phạm khác nhìn thấy một tổ chức tội phạm đã được thành lập sử dụng mô-đun malware, chúng chắc chắn sẽ làm theo.

Nhận thức về cách mô-đun malware tiếp cận hệ thống của bạn là rất quan trọng. Phần lớn các trường hợp được ghi nhận đã sử dụng file đính kèm email bị nhiễm phần mềm độc hại, thường chứa tài liệu Microsoft Office với tập lệnh VBA độc hại. Kẻ tấn công sử dụng phương pháp này bởi vì rất dễ dàng để gửi email bị nhiễm phần mềm độc hại đến hàng triệu mục tiêu tiềm năng. Hơn nữa, phần khai thác ban đầu rất nhỏ và dễ dàng cải trang thành một file Office bình thường.

Như mọi khi, hãy đảm bảo bạn luôn cập nhật hệ thống của mình và cân nhắc đầu tư vào một phần mềm diệt virus có chất lượng. Điều đó rất đáng giá đấy!

Xem thêm:

Nguồn tin: quantrimang.com

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn